Recentemente ho avuto la fortuna di avere accesso ad un laboratorio pratico simile a quello dell’OSCP. Esso contiene una ventina di macchine Windows e Linux e l’obiettivo finale è exploitarne la maggior parte, con punteggi diversi in base alla difficoltà. Inizialmente tenevo carta e penna per segnarmi i vari finding e possibili indizi, ma dopo qualche computer pwnato ho iniziato a perdermi e mi sono messo a cercare un qualche software che mi permettesse di automatizzarne il processo. Dopo averne provato qualcuno, quello che mi ha colpito maggiormente è stato Faraday.

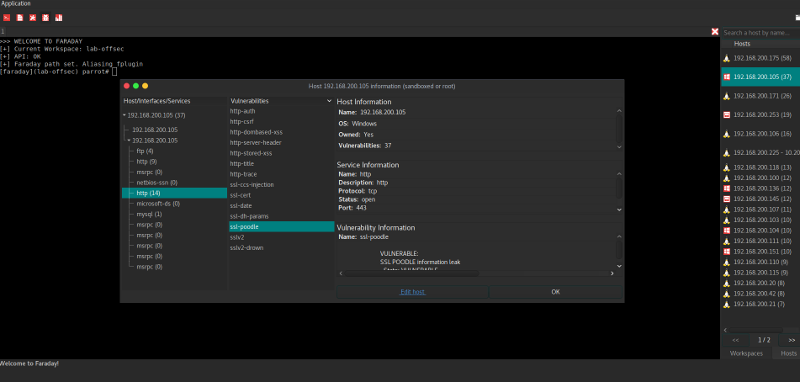

Interfaccia di faraday

Faraday, software open source e disponibile su Github, permette di tenere traccia di tutti gli host su una rete, delle vulnerabilità, può essere integrato con più di 50 plugin e ha un interfaccia grafica meravigliosa. Ma vediamolo con più calma.

Una volta installato e avviato, ha una doppia interfaccia:

- A riga di comando, dove si possono eseguire tool e integrarirli nel database;

- Interfaccia grafica, dove è possibile visualizzare gli host, le porte e tutta una serie di altre features.

GTK GUI

Il terminale è una classica shell ZSH, nel quale possiamo eseguire comandi, vedere quali host sono attivi ed eventuallmente modificare le impostazioni o filtrare in base a parole chiave.

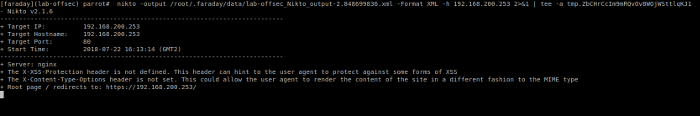

GTK GUI

Se si esegue un comando all’interno della stessa, se è un plugin presente in Faraday, il tool si occuperò di tradurre il comando in un altro che automatizzerà il processo di caricamento, andando quindi a caricare l’host, le porte e le eventuali vulnerabilità nell’interfaccia grafica in modo da poterne avere una visione completa.

Nitko via Faraday

I diversi plugin e corrispondenti software potete trovarli a questa pagina.

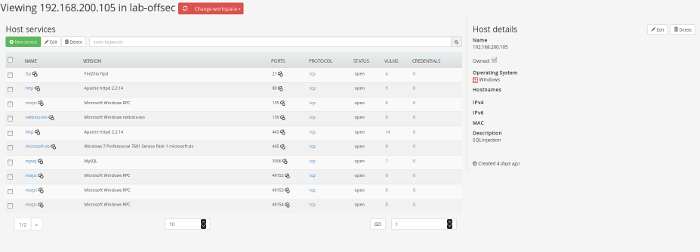

Dashboard

La dashboard contiene invece diversi pannelli, tra i quali:

- Dashboard riassuntiva

- Host salvati

- Report

- e altre, purtroppo presenti solo nella versione pro.

Una volta che si clicca su di un host, si possono vedere tutti i dettagli che sono stati inseriti dai tool o manualmente e le vulnerabilità (o enumerazione) degli stessi.

Dettagli di un host

Sempre nella stessa pagina, c’è la possibilità di scrivere una descrizione dell’host (dove si solito inserisco i passaggi che ho effettuato per avere accesso alla macchina).

Conclusioni

Ammetto che è la prima volta che mi capita di effettuare un’attività del genere e mi son dovuto scontrare con tutte le difficoltà del caso, visto che con una singola macchina virtuale è molto più semplice ricordarsi i passaggi effettuati. Avevo provato anche MagicTree, ma non ne sono rimasto particolarmente colpito, mi è sembrato troppo macchinoso riuscire a salvare tutte le informazioni. Se ne conoscete altri che credete migliori, fatemi sapere, son ben disposto a provarne altri per trovare il migliore!

Hits: 136

L'articolo Tenere traccia delle attività durante un Penetration Test con Faraday proviene da HackTips.